Si deseas compartir tus conocimientos en internet, WordPress es una opción ideal para crear una plataforma educativa online. Gracias a sus herramientas intuitivas y personalizables, puedes desarrollar cursos, gestionar alumnos y comercializar contenido formativo de manera efectiva.

Paso 1: Escoge un Tema Compatible con Educación Online

Para garantizar una experiencia óptima para tus estudiantes, es importante elegir un tema diseñado específicamente para academias en línea. Algunas opciones destacadas son:

- Astra: Rápido, altamente personalizable y con plantillas enfocadas en educación.

- Education WP: Especialmente creado para plataformas de aprendizaje.

- Eduma: Ofrece numerosas funcionalidades para gestionar cursos.

Cómo configurar un tema:

- En el panel de control de WordPress, dirígete a Apariencia > Temas > Añadir Nuevo.

- Busca el tema de tu preferencia.

- Instálalo y actívalo para empezar a personalizar tu academia.

Paso 2: Agrega un Plugin para Gestión de Cursos Online

Para construir una academia en línea con WordPress, es esencial utilizar un plugin especializado en cursos. Estas herramientas te permiten crear, estructurar y monetizar tu contenido educativo de forma eficiente.

Algunas opciones recomendadas:

- LearnDash: Perfecto para academias profesionales, con funciones avanzadas como cuestionarios, certificaciones y foros.

- LifterLMS: Versión gratuita con opciones premium para ampliar funcionalidades.

- Tutor LMS: Ideal para principiantes gracias a su interfaz sencilla e intuitiva.

Cómo instalar un plugin:

- En el panel de WordPress, dirígete a Plugins > Añadir Nuevo.

- Busca el plugin que desees.

- Haz clic en instalar y actívalo para empezar a configurarlo.

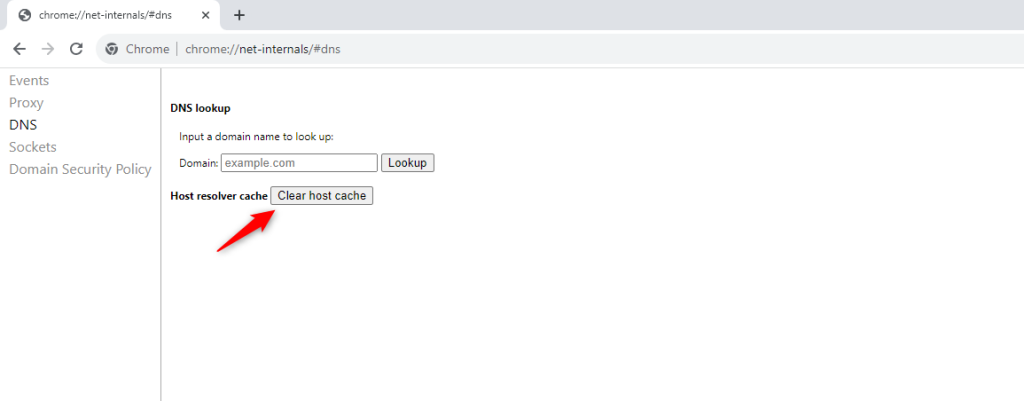

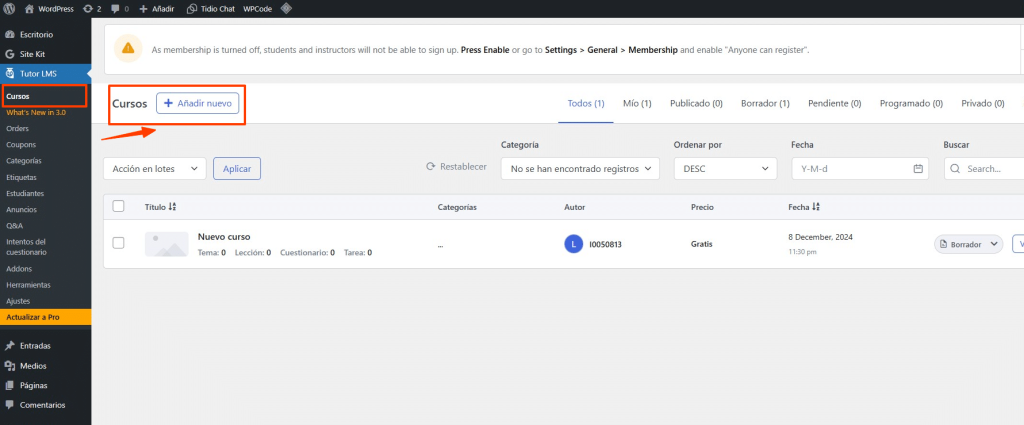

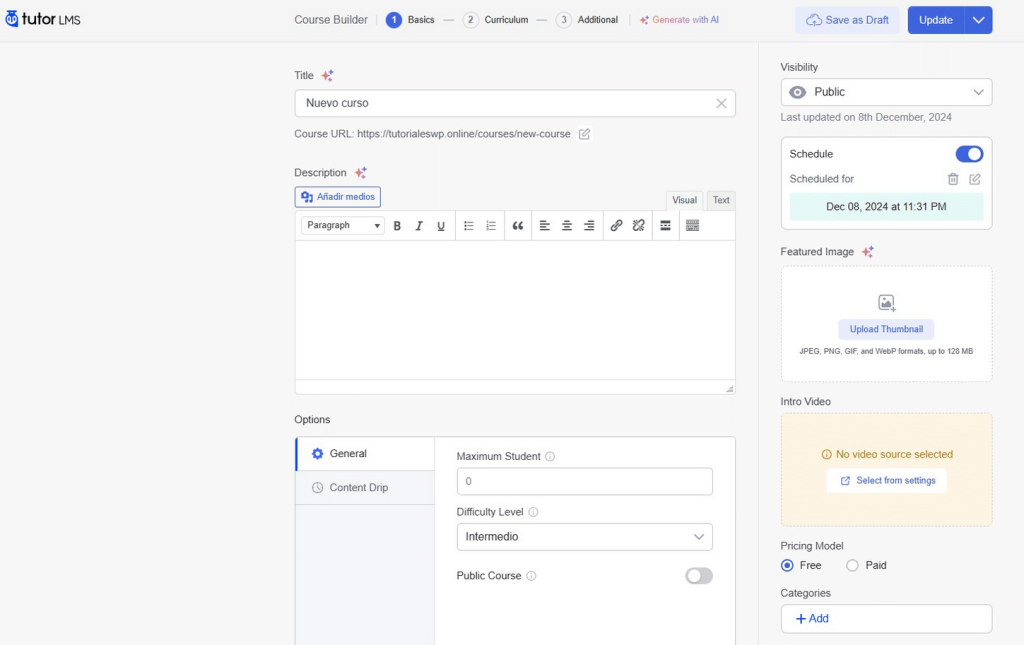

Paso 3: Configura tus Cursos

Una vez que hayas instalado el plugin, es momento de comenzar a diseñar tus cursos. A continuación, tomaremos LearnDash como ejemplo:

- Accede a la sección de LearnDash en el menú de WordPress.

- Dirígete a Cursos y selecciona Añadir Nuevo.

- Introduce el título y una descripción detallada del curso.

- Añade lecciones y subdivídelas en temas, si es necesario.

- Configura aspectos clave como precios, acceso para los estudiantes y certificados al completar el curso.

Consejos para Crear y Gestionar tu Academia Online

- Organiza el contenido: Divide la información en pequeñas lecciones para que el aprendizaje sea más manejable.

- Aprovecha los recursos multimedia: Incorpora videos, imágenes y materiales descargables para enriquecer la experiencia de los estudiantes.

- Evalúa el progreso: Añade cuestionarios o ejercicios interactivos para comprobar lo aprendido.

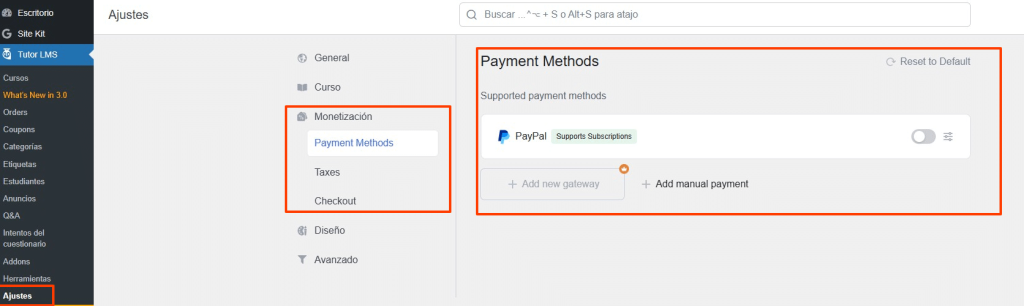

Paso 4: Configura los Métodos de Pago

Para monetizar tu academia, activa las opciones de pago siguiendo estos pasos:

- Ve al menú de Tutor LMS y selecciona Ajustes.

- Accede a la sección de Configuraciones de pagos.

- Elige y configura el método de pago que mejor se adapte a tus necesidades entre las opciones disponibles.

Paso 5: Mejora la Experiencia del Usuario

Asegúrate de que tu sitio sea intuitivo y funcional para cualquier dispositivo. Aquí tienes algunas recomendaciones:

- Menús claros: Diseña un menú principal que incluya accesos rápidos a los cursos, una sección de contacto y preguntas frecuentes.

- Diseño adaptable: Verifica que tu sitio sea responsivo y se vea bien en dispositivos móviles.

- Certificados: Motiva a tus estudiantes ofreciéndoles certificados personalizados al completar los cursos.

Paso 6: Promociona tu Academia Online

Una vez creada tu academia, es fundamental atraer estudiantes utilizando estrategias de marketing digital efectivas:

- Optimización SEO: Usa palabras clave como “formación online” o “curso virtual” para mejorar la visibilidad en buscadores.

- Redes sociales: Publica contenido educativo en plataformas como Instagram, Facebook y LinkedIn para captar más audiencia.

- Correo electrónico: Implementa herramientas como MailPoet para enviar boletines informativos a tus suscriptores.

Resumen

Crear una academia online con WordPress es un proceso accesible gracias a los plugins y recursos disponibles. Siguiendo estos pasos, podrás diseñar un entorno educativo profesional que no solo conecte con tus estudiantes, sino que también te permita compartir tus conocimientos de manera efectiva y rentable.

Si te gustó este artículo, suscríbete a nuestro canal de YouTube para videos tutoriales de Hosting, prácticas y demás. También puede encontrarnos en X (Twitter), Facebook e Instagram, además de LinkedIn.