Todos sabemos que en Internet existen personas malintencionadas que quieren robar nuestra información personal por diversas razones nefastas, ¿verdad? A veces quieren acceder a nuestra cuenta bancaria, lo cual tiene sentido, pero otras veces desean algo que quizás tiene menos sentido, como un acceso a Facebook. Independientemente de las razones que motiven a estas personas, cualquier intento que hagan para engañarte y que les proporciones la información que buscan se llama “phishing”.

El phishing puede presentarse de muchas formas. Vamos a discutir las más populares y también te daremos el conocimiento necesario para identificar y protegerte de estos intentos, tanto en línea como en la vida real.

¿Qué es exactamente el phishing?

En la práctica, el phishing es el intento de engañar a alguien para que proporcione sus datos personales (como credenciales de cuentas, números de tarjetas de crédito u otra información sensible) presentándose fraudulentamente como una institución o individuo confiable que necesita la información por razones legítimas.

Un ejemplo sencillo de phishing funcionaría así:

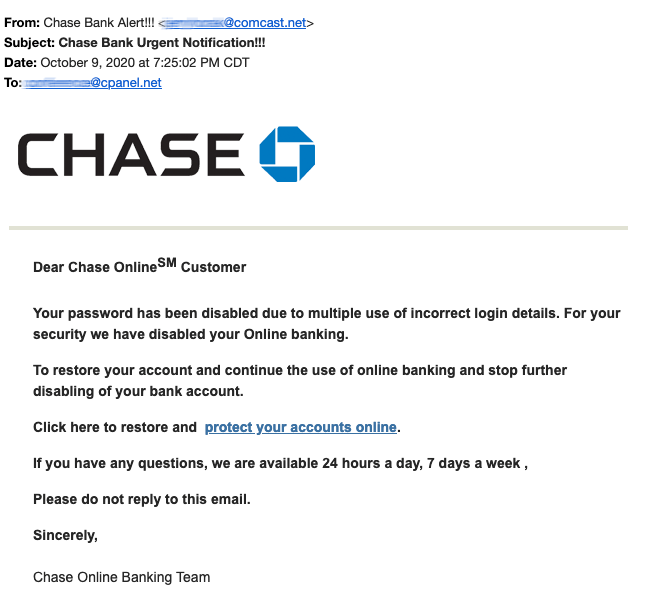

- Recibo un correo electrónico con el logotipo de mi banco en la parte superior y dice que mi contraseña ha sido deshabilitada debido a múltiples intentos fallidos de inicio de sesión. Afirma que la seguridad de mi cuenta es muy importante para ellos y que ahora necesito restaurar el acceso a mi cuenta haciendo clic en el enlace a continuación.

- Hago clic en el enlace y me lleva a un sitio web que parece exactamente el de mi banco, así que ingreso mi nombre de usuario y contraseña. Pero luego no me inicia sesión, en su lugar, podría mostrar algún tipo de error, pero en este punto realmente no importa, porque…

- Ahora he proporcionado las credenciales de mi cuenta bancaria a un phisher, quien puede iniciar sesión instantáneamente en mi cuenta bancaria, cambiar la contraseña para bloquearme y transferir mis ahorros de toda la vida.

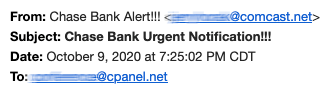

Aquí tienes un ejemplo de correo electrónico de phishing real y que intenta hacer exactamente lo descrito anteriormente:

En resumen, así es como funciona el phishing. Aunque estas estafas se han vuelto más elaboradas con el tiempo, incluyendo intentos a través de mensajes de texto y teléfono: “Hola, esta es tu banca llamando. Necesitamos discutir un problema importante contigo sobre tu cuenta, pero primero necesitamos verificar tu identidad. Por favor, proporciona tu nombre de usuario y contraseña…”, el propósito general y la ejecución de estas estafas siguen siendo básicamente los mismos.

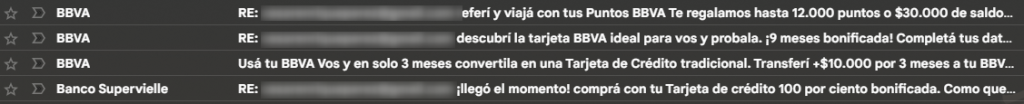

Otro ejemplo real, donde aplican el ingenio y tácticas ofreciéndote beneficios y servicios totalmente bonificados para que se puedan hacer con tus datos.

Cómo Protegerse del Phishing

Como puedes ver, los phishers tienen múltiples formas de intentar engañarte, pero hay algunas cosas fundamentales a tener en cuenta que te protegerán y evitarán que cualquier phisher pueda aprovecharse de ti.

- Siempre considera la fuente. Ese correo electrónico de “tu banco” que solicita tus credenciales de cuenta probablemente proviene de una dirección de correo electrónico completamente ajena a tu banco o a cualquier banco. Por ejemplo, aquí hay un vistazo más de cerca a ese correo electrónico que te mostramos anteriormente; observa que el correo remitente es simplemente una dirección de correo aleatoria:

- Y nuevamente, siempre considera la fuente. Si “tu banco” te llama y te pide información sensible, considera que es una llamada de phishing. Pero si tú llamas a tu banco, en ese caso tú eres la fuente y podrías considerar proporcionar información específica de la cuenta relacionada con la razón por la que realizaste la llamada.

- Nunca hagas clic en enlaces contenidos en correos electrónicos sospechosos. A veces, estos enlaces pueden contener archivos ejecutables que comprometerían el dispositivo que estás utilizando cuando hiciste clic.

- Ejercita un buen juicio. Si algo parece un poco fuera de lugar, probablemente sea un intento de phishing. Esto puede incluir palabras mal escritas, mala gramática o frases inusuales contenidas en correos electrónicos de “negocios legítimos”.

Cuando tengas dudas, lo mejor es contactar directamente al supuesto remitente; llama a tu banco o contacta a tu servicio de alojamiento y pregunta si te enviaron ese correo electrónico. Como siempre, es mejor prevenir que lamentar.

Si alguna vez detectas un correo electrónico de phishing que afirma ser de cPanel o te envía a una página de inicio de sesión de cPanel, reenvía ese correo electrónico a nuestro servicio de Soporte Técnico todos los encabezados del correo electrónico para que podamos investigar adecuadamente ese intento de phishing.

Si te gustó este artículo, suscríbete a nuestro canal de YouTube para videos tutoriales de Hosting, prácticas y demás. También puede encontrarnos en X (Twitter), Facebook e Instagram, además de LinkedIn.