WordPress es el sistema de gestión de contenidos (CMS) más popular, con un 43,2 % de todos los sitios web funcionando con su software. Desafortunadamente, su popularidad atrae a todo tipo de ciberdelincuentes que aprovechan las vulnerabilidades de seguridad de la plataforma.

Esto no significa que WordPress tenga un sistema de seguridad deficiente, ya que las brechas de seguridad también pueden ocurrir por la falta de conciencia en los usuarios sobre este tema. Por lo tanto, lo mejor es aplicar medidas de seguridad preventivas antes de que tu sitio web se convierta en un objetivo para los hackers.

Aquí hablaremos sobre métodos para mejorar la seguridad de WordPress y proteger tu sitio frente a diversos ciberataques.

Buenas prácticas generales para mejorar la seguridad del sitio web

1. Actualizar la versión de WordPress regularmente

WordPress lanza actualizaciones de software de forma regular para mejorar el rendimiento y la seguridad, protegiendo tu sitio de amenazas cibernéticas.

Actualizar la versión de WordPress es una de las formas más simples de mejorar la seguridad de tu sitio. Sin embargo, el 35,3 % de los sitios WordPress funcionan con una versión antigua, lo que los hace más vulnerables.

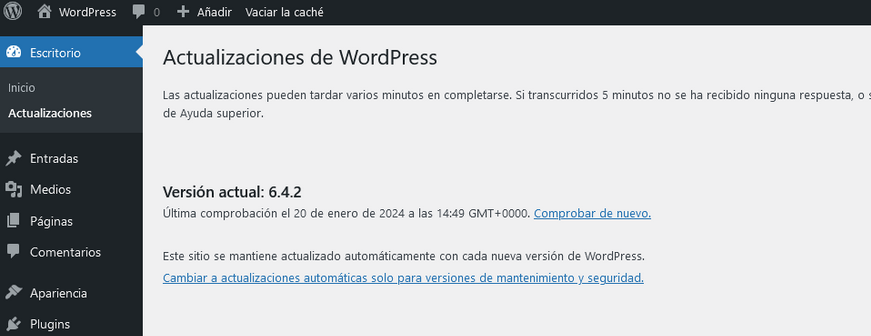

Para comprobar si tenés la última versión de WordPress, iniciá sesión en el área de administración de tu sitio y navegá hasta Escritorio → Actualizaciones en el panel de menú de la izquierda. Si aparece que tu versión está desactualizada, te recomendamos actualizarla lo antes posible.

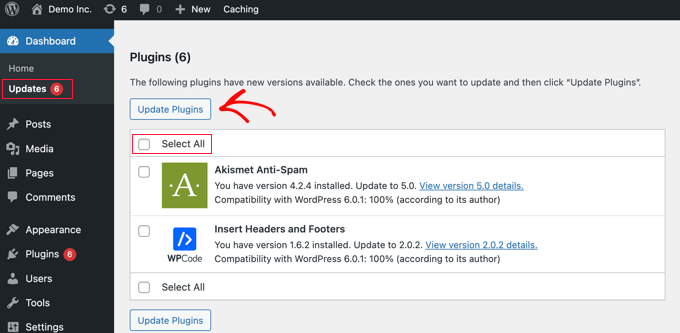

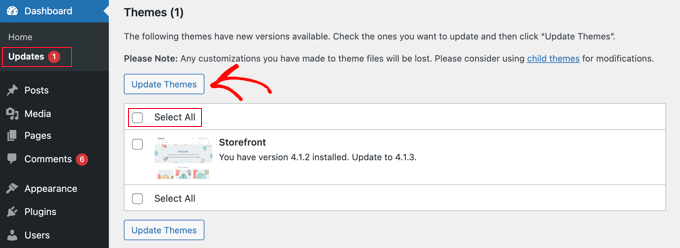

También recomendamos actualizar los temas y plugins instalados en tu sitio WordPress. Los temas y plugins desactualizados pueden generar conflictos con el núcleo actualizado de WordPress, causar errores y hacer que tu sitio sea más propenso a amenazas de seguridad.

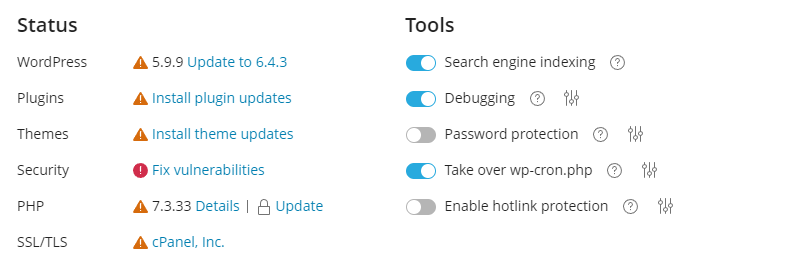

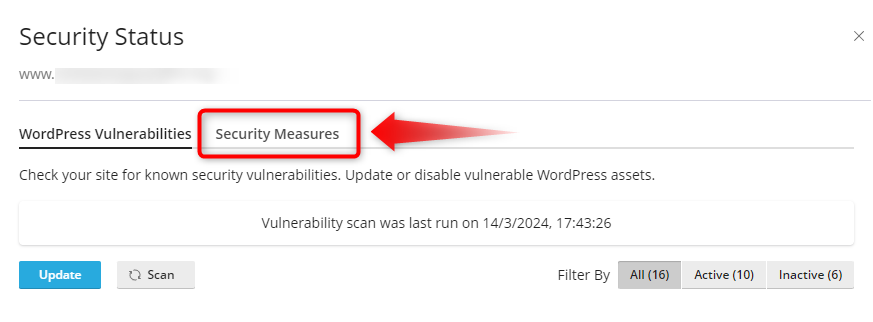

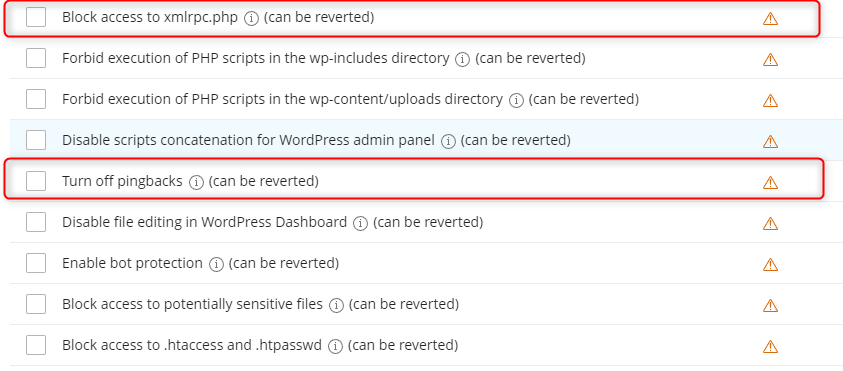

Automatizá las actualizaciones para evitar que tu sitio funcione con software obsoleto. Con las actualizaciones automáticas de WordPress, los usuarios de Hostinger pueden hacerlo fácilmente desde el panel de control hPanel.

- Navegá hasta WordPress → Seguridad.

- Andá a la sección de actualizaciones automáticas de WordPress y seleccioná actualizaciones inteligentes (Smart auto-updates).

- Con el panel de personalización abierto, elegí tus preferencias de actualización para el núcleo de WordPress, los temas y los plugins. Las opciones disponibles para cada uno son: Sin actualizaciones, Solo actualizaciones de seguridad o Todas las actualizaciones.

- Hacé clic en el botón Guardar.

2. Usar credenciales seguras para iniciar sesión en WP-Admin

Uno de los errores más comunes que cometen los usuarios es utilizar nombres de usuario fáciles de adivinar, como “admin”, “administrator” o “test”. Esto pone tu sitio en mayor riesgo de sufrir ataques de fuerza bruta. Además, los atacantes también utilizan este tipo de ataque para dirigirse a sitios WordPress que no tienen contraseñas seguras.

Por lo tanto, recomendamos que tu nombre de usuario y contraseña sean únicos y más complejos.

Alternativamente, podés seguir estos pasos para crear una nueva cuenta de administrador de WordPress con un nuevo nombre de usuario:

- Desde el Escritorio de WordPress, navegá hasta Usuarios → Añadir nuevo.

- Creá un nuevo usuario y asignale el rol de Administrador. Añadí una contraseña y hacé clic en el botón Añadir nuevo usuario una vez que termines.

Incorporá números, símbolos y letras mayúsculas y minúsculas en tu contraseña. También recomendamos usar más de 12 caracteres, ya que las contraseñas largas son mucho más difíciles de descifrar.

Si necesitás ayuda para generar una contraseña segura, podés usar herramientas en línea como 1Password. También podés usar sus servicios de gestión de contraseñas para almacenarlas de forma segura, así no tenés que memorizarlas.

Después de crear un nuevo nombre de usuario administrador en WordPress, deberás eliminar el antiguo. Seguí estos pasos:

- Iniciá sesión con las nuevas credenciales de usuario que acabás de crear.

- Navegá hasta Usuarios → Todos los usuarios.

- Buscá tu antiguo nombre de usuario administrador, hacé clic en Eliminar y asigná su contenido al nuevo usuario cuando el sistema lo solicite.

3. Configurar una lista blanca y una lista negra para la página de administración

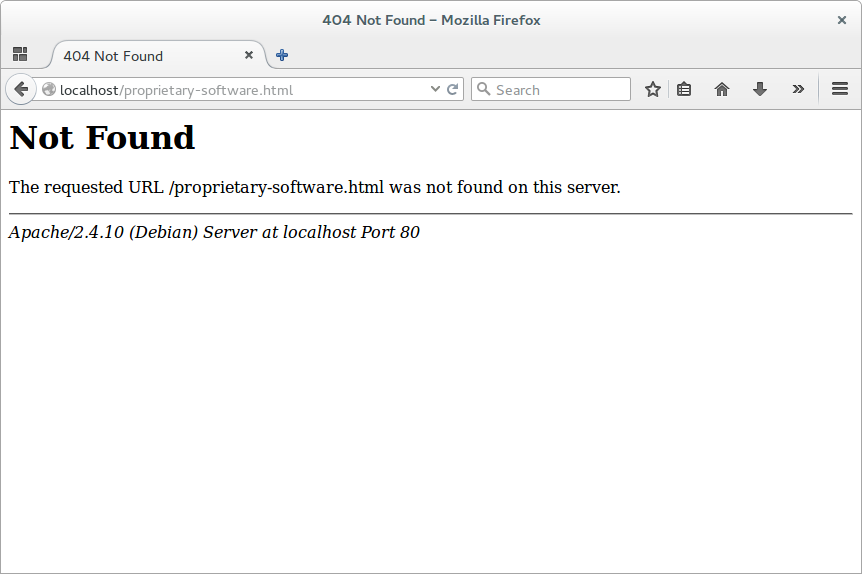

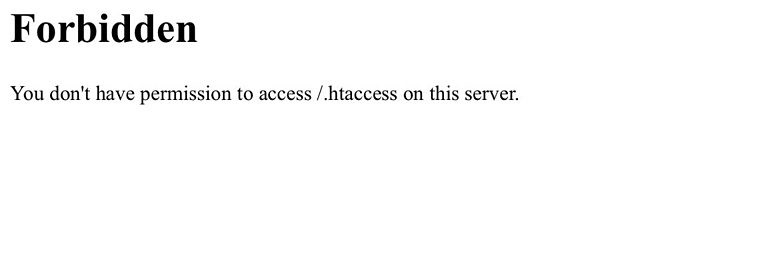

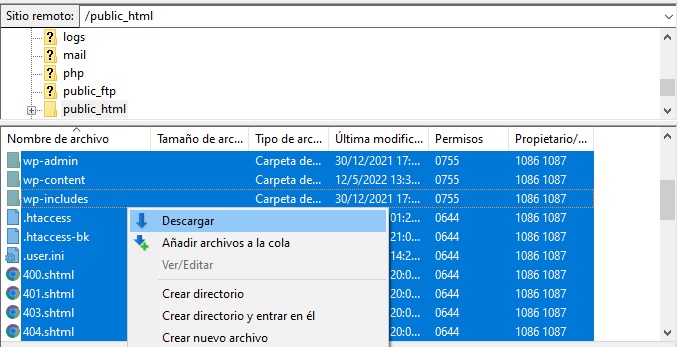

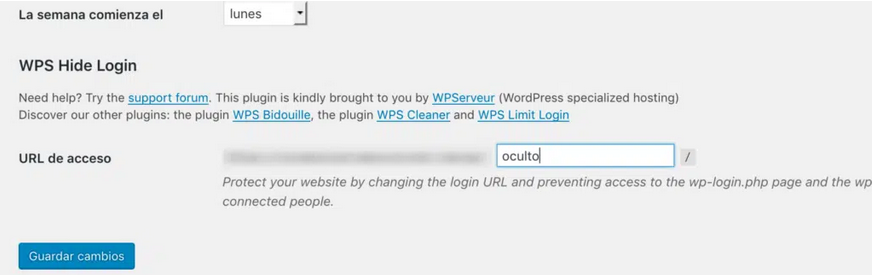

Podés restringir el acceso a tu página de inicio de sesión configurando el archivo .htaccess de tu sitio. Para ello, navega hasta el directorio raíz de tu instalación de WordPress y accede a dicho archivo.

Antes de hacer cualquier cambio, te recomendamos encarecidamente hacer una copia de seguridad del archivo .htaccess original. Así, si algo sale mal, podrás restaurar tu sitio fácilmente.

Agregar esta regla a tu archivo .htaccess limitará el acceso a wp-login.php a solo una o varias direcciones IP específicas. De esta forma, los atacantes no podrán acceder a la página de inicio de sesión desde otras ubicaciones.

# Bloquear IPs para login - Apache 2.2

<files /wp-login.php>

order deny,allow

allow from MI_IP

allow from MI_IP2

deny from all

</files>

# Bloquear IPs para login - Apache 2.4

<Files "wp-login.php">

Require all denied

</Files>

⚠️ Esta regla debe colocarse después de las líneas

# BEGIN WordPressy# END WordPresspara evitar que WordPress la sobrescriba.

Esta regla también se puede aplicar incluso si no tenés una IP estática, ya que podés restringir los inicios de sesión a un rango de IPs común de tu proveedor de internet (ISP).

Además, podés usar esta misma lógica para restringir el acceso a otras URL que requieren autenticación, como /wp-admin.

4. Usar temas de WordPress confiables

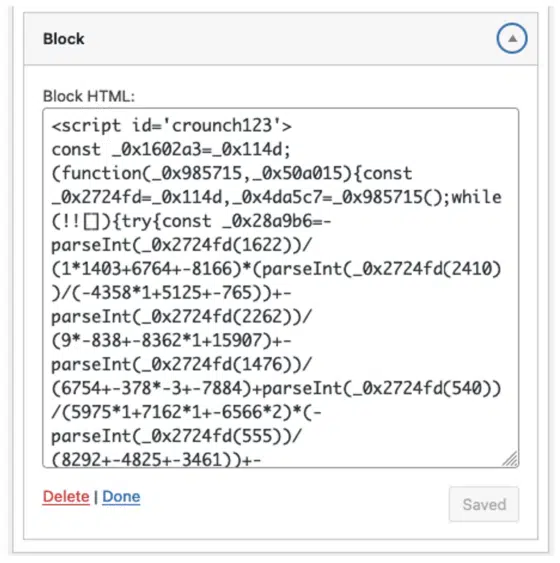

Los themes nulled (nulificados) de WordPress son copias no autorizadas de temas premium. Pueden parecer una opción económica, pero presentan muchos problemas de seguridad.

La mayoría de los temas nulled son versiones modificadas por hackers que incorporan código malicioso, como malware o enlaces de spam. Estos temas también pueden crear puertas traseras (backdoors) que permiten nuevos ataques a tu sitio WordPress.

Además, como los temas nulled son ilegales, no recibirás soporte de los desarrolladores originales. Si algo sale mal, tendrás que resolverlo por tu cuenta.

Para mantener tu sitio seguro, usá temas del repositorio oficial de WordPress o de desarrolladores de confianza.

5. Instalar un certificado SSL

El protocolo SSL (Secure Sockets Layer) cifra los datos que se intercambian entre tu sitio web y los visitantes, mejorando la seguridad frente al robo de información por parte de atacantes. Los sitios que cuentan con un certificado SSL utilizan el protocolo HTTPS en lugar de HTTP, lo que los hace fácilmente identificables.

La mayoría de las empresas de hosting incluyen un certificado SSL en sus planes. Aquí en Sitios Hispanos lo hacemos.

Una vez instalado, cambiá la URL de tu sitio de HTTP a HTTPS. Para hacerlo, navegá a Ajustes → Generales y actualizá las direcciones en los campos Dirección de WordPress (URL) y Dirección del sitio (URL).

6. Eliminar plugins y temas de WordPress que no se utilicen

Mantener plugins y temas sin uso en tu sitio puede ser perjudicial, especialmente si no han sido actualizados. Los plugins y temas desactualizados aumentan el riesgo de ciberataques, ya que los hackers pueden aprovechar sus vulnerabilidades para acceder a tu sitio.

Seguí estos pasos para eliminar un plugin que no estés utilizando:

- Navegá a Plugins → Plugins instalados.

- Verás la lista de todos los plugins instalados. Hacé clic en Eliminar debajo del nombre del plugin.

🔔 Tené en cuenta que el botón de “Eliminar” solo estará disponible después de desactivar el plugin.

Mientras tanto, estos son los pasos para eliminar un tema que no estés usando:

- Desde el escritorio de administración de WordPress, andá a Apariencia → Temas.

- Hacé clic sobre el tema que querés eliminar.

- Se abrirá una ventana emergente con los detalles del tema. Hacé clic en el botón Eliminar en la esquina inferior derecha.

¿Por qué es necesario asegurar un sitio web en WordPress?

Si tu sitio WordPress es hackeado, corrés el riesgo de perder datos importantes, recursos valiosos y, sobre todo, credibilidad. Además, estos problemas de seguridad pueden poner en peligro la información personal y los datos de pago de tus clientes.

Se estima que el costo de los daños por ciberdelitos podría alcanzar los 10,5 billones de dólares anuales para el año 2025. Seguramente no querrás convertirte en un objetivo de hackers y formar parte de esa estadística.

Según la base de datos de vulnerabilidades de WPScan, estos son algunos de los tipos más comunes de vulnerabilidades de seguridad en WordPress:

- Cross-Site Request Forgery (CSRF) – Obliga al usuario a ejecutar acciones no deseadas en una aplicación web en la que confía.

- Ataque de denegación de servicio distribuido (DDoS) – Satura los servicios en línea con conexiones no deseadas, volviendo el sitio inaccesible.

- Bypass de autenticación – Permite que los atacantes accedan a los recursos del sitio sin verificar su identidad.

- Inyección SQL (SQLi) – Obliga al sistema a ejecutar consultas SQL maliciosas para manipular datos en la base de datos.

- Cross-Site Scripting (XSS) – Inyecta código malicioso que convierte al sitio en un distribuidor de malware.

- Inclusión de archivos locales (LFI) – Obliga al sitio a procesar archivos maliciosos alojados en el servidor web.

Conclusión

Los ciberataques pueden adoptar muchas formas, desde la inyección de malware hasta ataques DDoS. Los sitios web construidos con WordPress son especialmente populares entre los hackers debido a la gran cantidad de usuarios que utilizan este CMS. Por eso, es fundamental que los propietarios de sitios WordPress sepan cómo protegerlos.

Sin embargo, asegurar un sitio WordPress no es una tarea que se hace una sola vez. Es necesario evaluarlo y reforzarlo continuamente, ya que las amenazas evolucionan constantemente. El riesgo siempre estará presente, pero puedes aplicar medidas de seguridad en WordPress para reducirlo considerablemente.

Si te gustó este artículo, suscríbete a nuestro canal de YouTube para videos tutoriales de Hosting, prácticas y demás. También puede encontrarnos en X (Twitter), Facebook e Instagram, además de LinkedIn.