En el fascinante mundo de la administración de servidores web, encontrar una solución amigable y potente es esencial para aquellos que están dando sus primeros pasos. HestiaCP, una interfaz de control de servidor web, se destaca como una opción ideal para principiantes. En este artículo, exploraremos los conceptos básicos de HestiaCP y cómo puede simplificar la gestión de tu servidor.

¿Qué es HestiaCP?

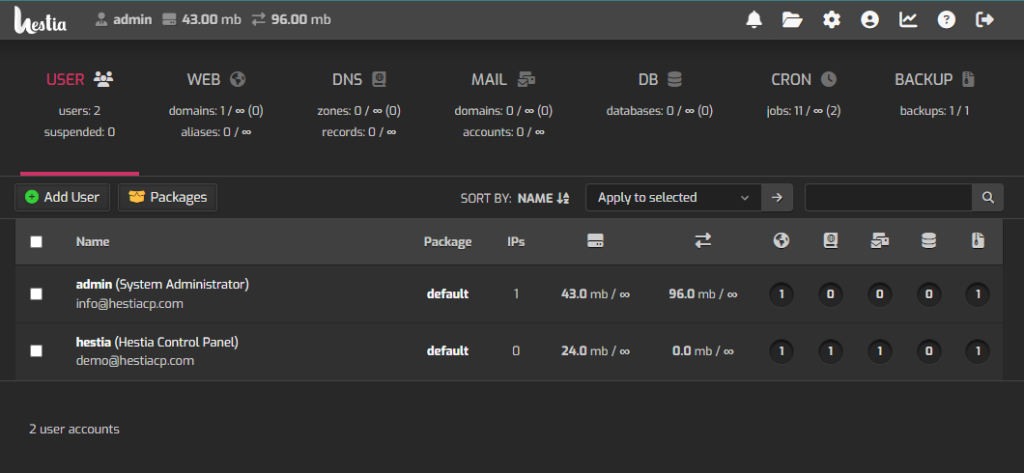

HestiaCP es una herramienta de panel de control de servidor, similar a cPanel, que facilita la administración de servicios como Apache, Nginx, MySQL y más. Diseñado pensando en la simplicidad, HestiaCP es perfecto para aquellos que buscan una solución fácil de usar sin sacrificar el control sobre su servidor.

Características Principales

- Interfaz Intuitiva: HestiaCP ofrece una interfaz de usuario limpia y fácil de entender, lo que permite a los principiantes navegar y gestionar su servidor sin complicaciones.

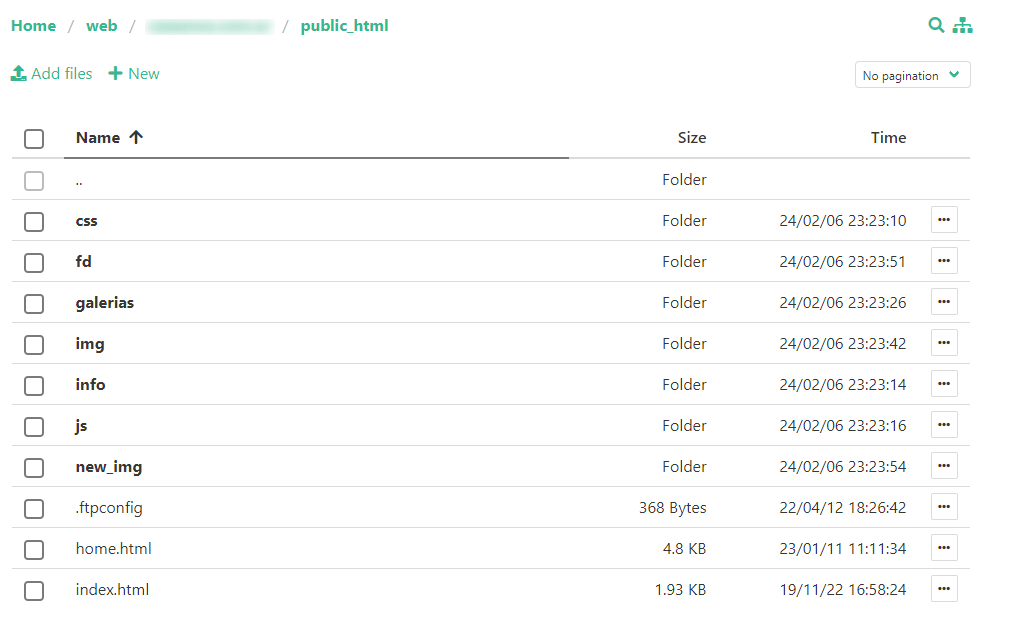

- Gestión de Dominios y Correos Electrónicos: Con HestiaCP, puedes agregar y gestionar fácilmente tus dominios y configurar cuentas de correo electrónico de manera rápida y eficiente.

- Seguridad Integrada: La seguridad es una prioridad en HestiaCP. A través de características como la protección contra ataques DDoS y la gestión de cortafuegos, tu servidor estará protegido contra amenazas comunes.

Gestión Básica

- Acceso al Panel de Control: Después de la instalación, explora cómo acceder al panel de control de HestiaCP a través de tu navegador web.

- Añadir un Dominio y Configurar Correos Electrónicos: Guía a los lectores a través del proceso de agregar su primer dominio y configurar cuentas de correo electrónico asociadas.

- Gestión de Aplicaciones y Bases de Datos: Explora cómo HestiaCP facilita la instalación y gestión de aplicaciones web y bases de datos.

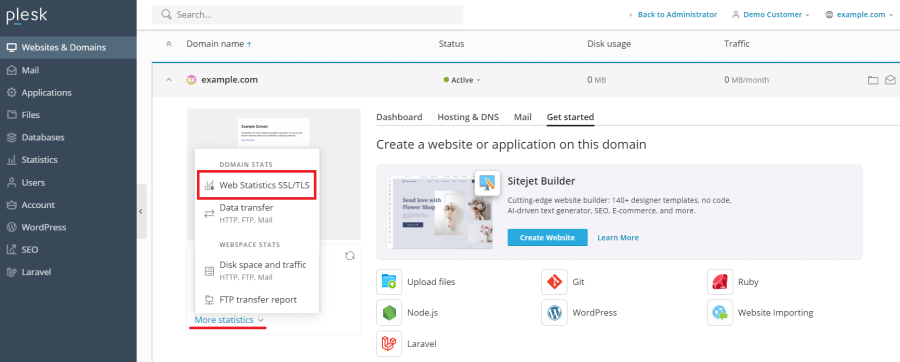

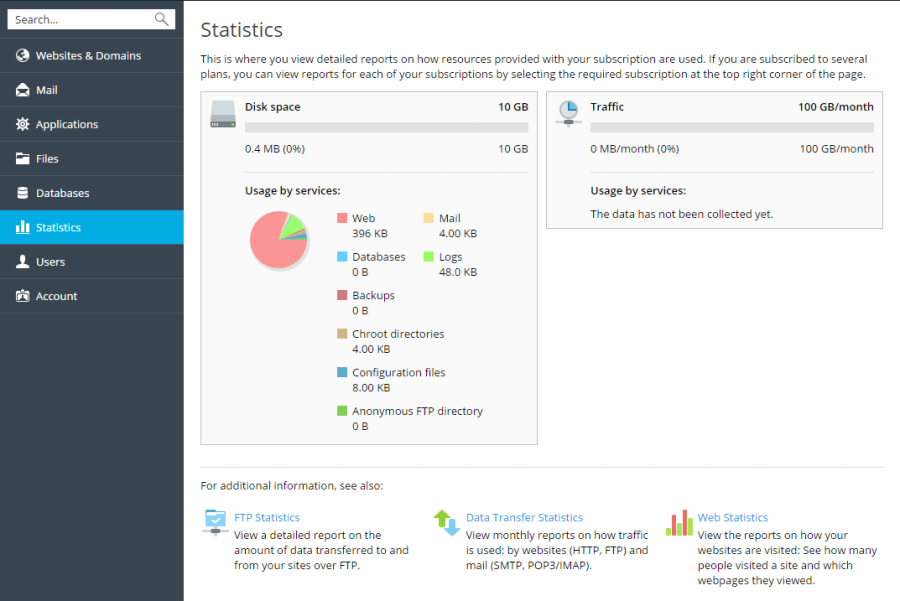

Comparativa con otros paneles de control

- Interfaz de Usuario: HestiaCP, ofrece una interfaz de usuario sencilla y fácil de entender, especialmente diseñada para principiantes. La navegación es intuitiva, lo que facilita la gestión de servicios web.

Por su parte cPanel o Plesk, ambos son conocidos por sus interfaces amigables, pero a veces pueden parecer abrumadores para los principiantes debido a la cantidad de opciones disponibles. - Costos: En la actualidad, HestiaCP es una opción de código abierto y gratuito. Ideal para aquellos que buscan una solución económica sin comprometer la funcionalidad. Otros paneles suelen tener modelos de precios basados en licencias, lo que puede resultar en costos adicionales, especialmente para múltiples dominios o servidores.

- Gestión de Recursos: HestiaCP, se destaca por su eficiencia en la gestión de recursos, permitiendo un rendimiento óptimo incluso en servidores con recursos limitados. En cambio, otros paneles puede ser muy potentes, pero pueden requerir más recursos del servidor, lo que podría afectar el rendimiento en entornos con restricciones.

- Configuración y Flexibilidad: Por su parte, HestiaCP ofrece configuraciones simples y directas, ideal para usuarios que desean una configuración rápida y sin complicaciones.

- Seguridad: El panel de Hestia, incorpora características de seguridad, como protección contra DDoS, gestión de cortafuegos, Protocolo HTTP/2 por defecto, pero con un enfoque en la simplicidad. Otros paneles conocidos ofrecen características avanzadas de seguridad y actualizaciones regulares, pero pueden requerir una mayor configuración.

HestiaCP, cPanel y Plesk son opciones respetables, cada una con sus propias fortalezas. La elección depende de las necesidades específicas del usuario. HestiaCP destaca por su simplicidad y eficiencia, mientras que cPanel y Plesk ofrecen una gama más amplia de funciones, adecuadas para usuarios con requisitos más avanzados.

El panel de control Hestia emerge como una solución perfecta para principiantes que desean administrar sus propios servidores web sin abrumarse con la complejidad. Con su interfaz intuitiva y características robustas, HestiaCP hace que la administración de servidores sea accesible para todos.

Te gustaría leer nuestro artículo: Maximizando la configuración del archivo local.cf en SpamAssassin

Si deseas conocer más sobre este panel de control para tus sitios web, te invitamos a visitar su sitio oficial www.hestiacp.com.

Si te gustó este artículo, suscríbete a nuestro canal de YouTube para videos tutoriales de Hosting, prácticas y demás. También puede encontrarnos en Twitter, Facebook e Instagram.