Estamos actualizando los pasos para limpiar los sitios WordPress infectados por Anonymous Fox. Hasta ahora el procedimiento sería el siguiente:

1) Dirijase en su cPanel a Seguridad => ImunifyAV.

Allí verá un listado de los archivos infectados detectados por nuestro antivirus. Eliminelos usando el Administrador de Archivos de cPanel o un programa FTP.

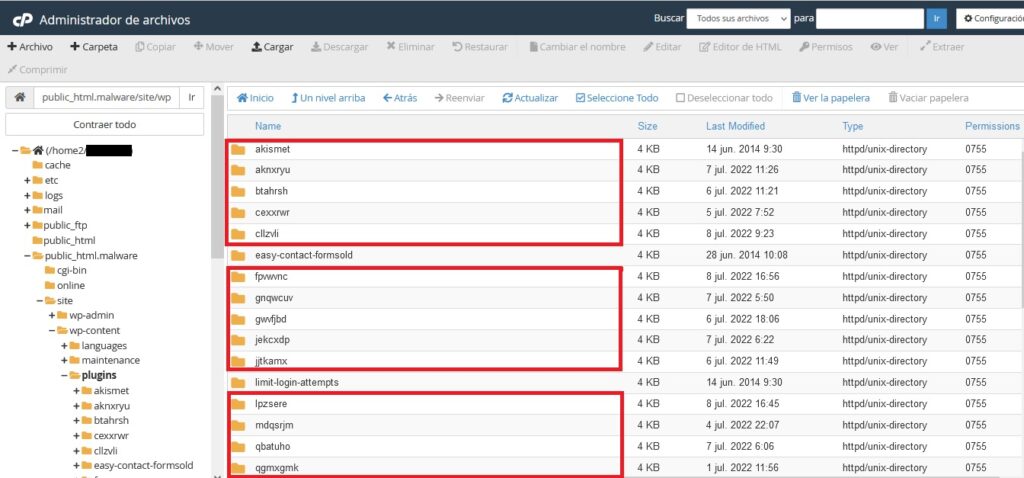

Si la ruta de el archivo a eliminar se encuentra en una carpeta desconocida, elimine directamente la carpeta; más aun si dicha carpeta está dentro de /plugins.

Por ejemplo: /home/usuariocpanel/public_html/site/wp-content/plugins/aknxryu/dwmruibv.php

En lugar de borrar el archivo dwmruibv.php, se ahorra varios pasos borrando la carpeta /aknxryu que es, obviamente, un plugin falso.

2) Borre las casillas de correo creadas por el virus.

El hackeo implica vulnerar un WordPress desde un plugin falso, desde ese plugin pueden modificar, via virus, el archivo contactmail de cPanel, y de esa forma pueden enviarse el password de cPanel.

Una vez dentro, usan archivos de cPanel para crear casillas de correos. Vaya a Correo Electronico => Cuentas de Correo Electronico y eliminelas.

Ejemplo de casillas que crea el virus:

admin@

administrator@

backing@

back-up@

backup@

chief@

call@

client@

clients@

Son entre entre 15 y 20 casillas de correos las que crea el virus.

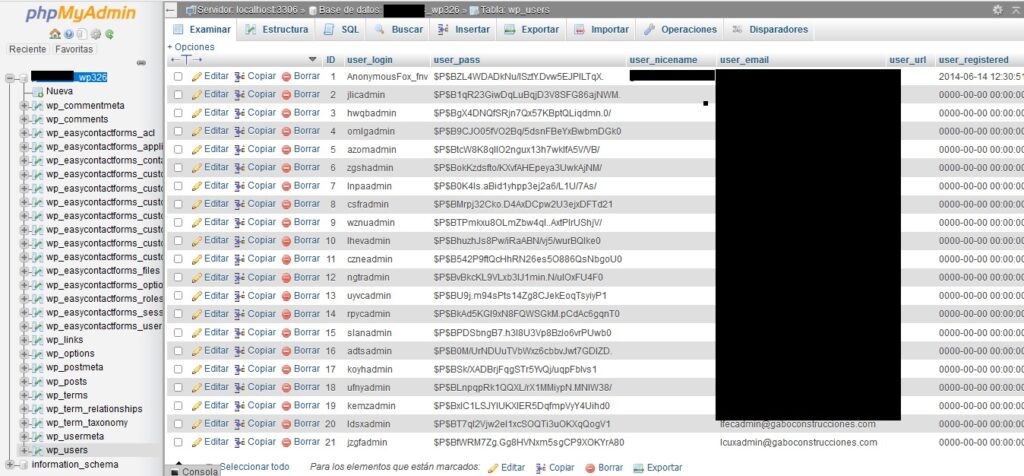

3) Este virus crea usuarios del admin de su WordPress para tener acceso al mismo.

En cPanel, vaya a Base de Datos => PHPmyadmin.

Abra la base de datos de su sitio. En casi todos los sitios la base tiene el mismo nombre: usercpanel_wp123 (Es siempre un numero al azar).

Busque ahora la en dicha base la tabla wp_users.

Elimine todos los usuarios creados por el virus. Si el que posee su casilla de correo fue editada; restaure la misma editando los datos y modificando la contraseña; tal como lo muestra esta guia: https://www.youtube.com/watch?v=cb5GTYGXrwg

Use nombres de usuario y passwords complejos. Evite nombres conocidos como “admin”.

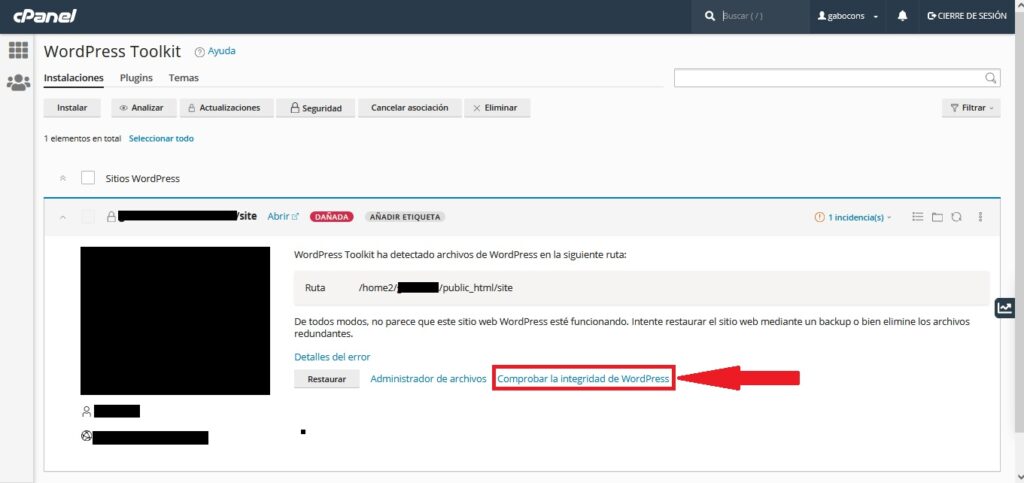

4) Es momento de ir a Dominios => WordPress Toolkits.

Lo mas probable es que al entrar vea un mensaje indicando que la instalacion de WordPress esta dañada.

Para solucionar esto, haga clic en el botón “Comprobar la integridad de WordPress”.

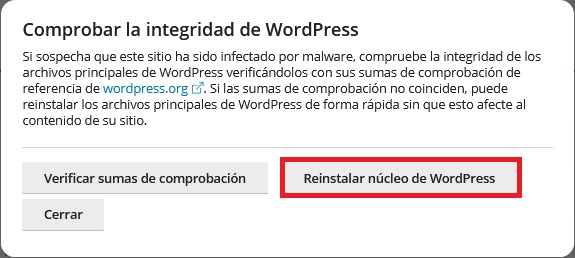

Le saldrá una pantalla con varias opciones; seleccione “Restaurar núcleo de WordPress” para reinstalar los archivos necesarios para que WordPress funcione correctamente.

5) Es momento de volver al Administrador de Archivos de cPanel.

Una vez allí, dirijase a la carpeta de WordPress llamada /wp-includes. La misma se encuentra dentro de la instalación de WP; en la ruta por defecto de /public_html/wp-includes.

Una vez dentro, busque por el archivo plugin.php; haga clic con el botón derecho sobre dicho archivo y seleccione la opcion “Change Permissions”. Asegurese que dicho archivo solo quede con permisos 444, es decir, que tenga tildada solo la opcion “Leer” en cada modo.

6) Es tiampo de modificar las contraseñas de acceso a la cuenta: Usuario de admin de WP; user de base de datos y cPanel.

La password del usuario admin de su WordPress la debería haber editado en el paso 3 donde se eliminaron usuarios creados por el virus.

La password del usuario de base de datos la puede cambiar desde el cPanel; en Base de Datos => Bases de Datos MySQL => Usuarios actuales => Cambiar Contraseña.

La password de cpanel puede modificarla desde su area de cliente en https://www.sitioshispanos.com/es/clientarea.php , yendo a Servicios => Mis Servicios => Haga clic sobre el servicio en cuestion => En la columna de Acciones, verá la opción “Cambiar Contraseña”.

7) Actualizar WordPress a la última versión disponible. Elimine cualquier instalación de WordPress que no se use.

8) Actualizar los Plugins, Woocomerce y Theme a la ultima versión y no mantenga instalados plugins que no se usen.

9) Usar la ultima versión de PHP disponible: https://www.php.net/supported-versions.php

10) Limite el numero de Logins fallidos (generalmente mediante un plugin de seguridad)

EJ: https://wordpress.org/plugins/wp-limit-login-attempts/

11) Deshabilitar el editor de archivos de WordPress (Theme Editor)

- Agregue esta linea en el archivo wp-config.php

define( 'DISALLOW_FILE_EDIT', true );Cambiando de “true” a “false” esta linea podrá activar y desactivar la opción segun la necesidad de usarla.

12) Deshabilitar XML-RPC

- Agregar este código en el .htaccess principal de la instalación de WordPress:

# Block WordPress xmlrpc.php requests

<Files xmlrpc.php>

order deny,allow

deny from all

allow from xxx.xxx.xxx.xxx

</Files>Puedes reemplazar xxx.xxx.xxx.xxx por la ip a la que deseas darle acceso, o puedes eliminar esa línea para un bloqueo total.

- El codigo, por defecto, que crea WordPress en los htaccess es este, agregue el codigo de arriba debajo del codigo de WordPress:

# BEGIN WordPress

RewriteEngine On

RewriteBase /

RewriteRule ^index\.php$ - [L]

RewriteCond %{REQUEST_FILENAME} !-f

RewriteCond %{REQUEST_FILENAME} !-d

RewriteRule . /index.php [L]

# END WordPress 13) Deshabilitar la creación de archivos PHP en directorios de WordPress

Es recomendable crear un .htaccess, si no existe, con este mismo codigo en /wp-includes/ y /wp-content/uploads/

<Files *.php>

deny from all

</Files> - Asegurar el wp-config.php

- Prevenir que se pueda editar el archivo wp-config.php desde el navegador Agregar este codigo al .htaccess principal

# protect wpconfig.php

<files wp-config.php>

order allow,deny

deny from all

</files>- Luego modificar los permisos del archivo a 600

14) Busque en “Cuentas FTP” que no haya sesiones raras creadas, si hay sesiones, cualquiera, es recomendable cambiarles el password.

15) Busque en “Mysql Remoto” que no haya ips raras o desconocidas agregadas.